Registrando una aplicación como SP en el IDM

Alta de aplicación en IDM

Lo primero que debemos llevar adelante para registrar un SP, es tener la aplicación cargada en SIU-Arai: Usuarios.

Para ello, en el menú a la izquierda seleccionamos el icono de la operación Aplicaciones.

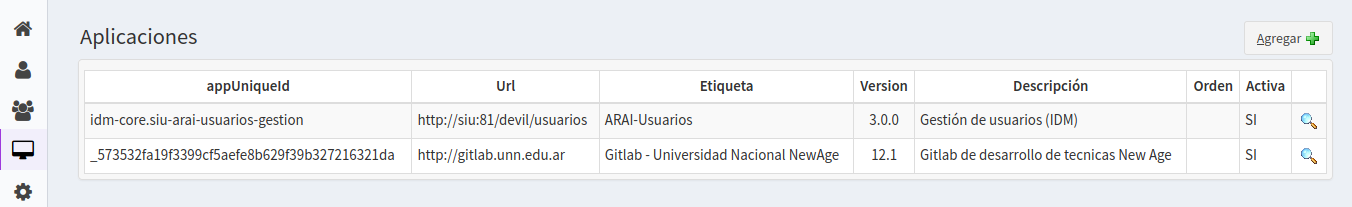

Al iniciar la misma nos encontraremos con un listado como el siguiente:

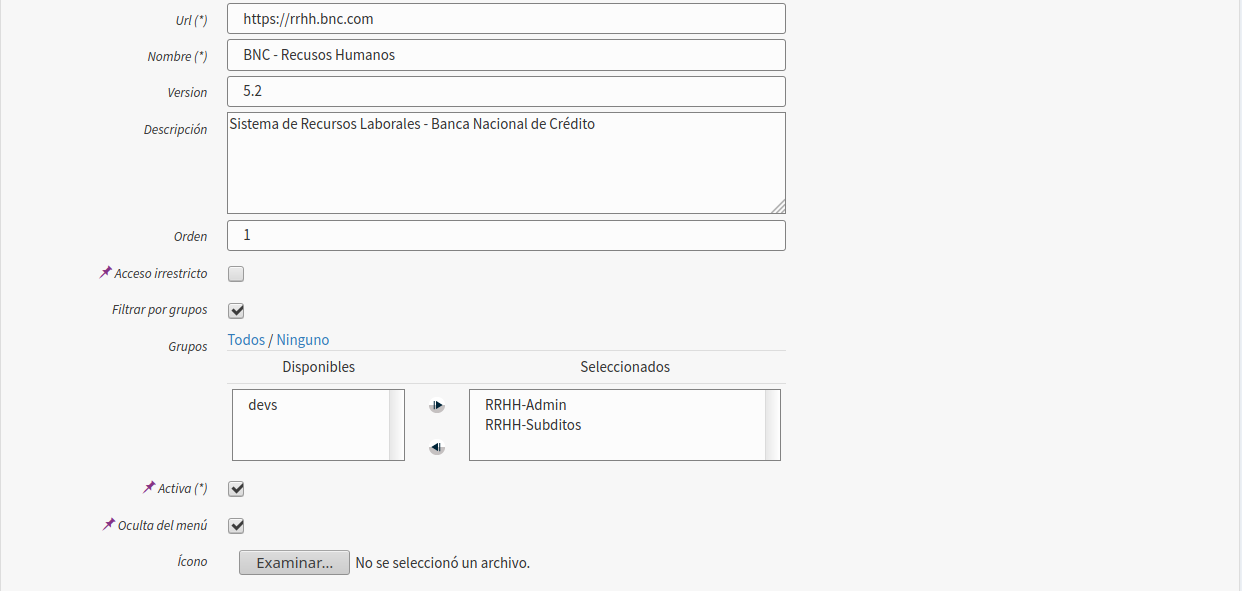

Para agregar una aplicación presionamos el boton Agregar, el cual nos dirigirá a la pantalla con el formulario de carga siguiente:

En el mismo deberemos completar (en orden):

- Url en que se encuentra publicada o es accesible la aplicación

- Nombre de la misma

- Version en formato x.y.z

- Descripción de la misma, puede ser útil para distinguir de otras instancias

- Orden de aparición en la lista de aplicaciones accesibles

- Deberemos indicar si la mera autenticación confiere acceso o se requiere una cuenta particular en la aplicación

- Si posee acceso por grupos y cuales tienen permitido el mismo

- Si la misma esta activa y puede ser accedida

- Si debe visualizarse en el menú del lanzador de aplicaciones

- Una imagen que sirva como icono para la misma

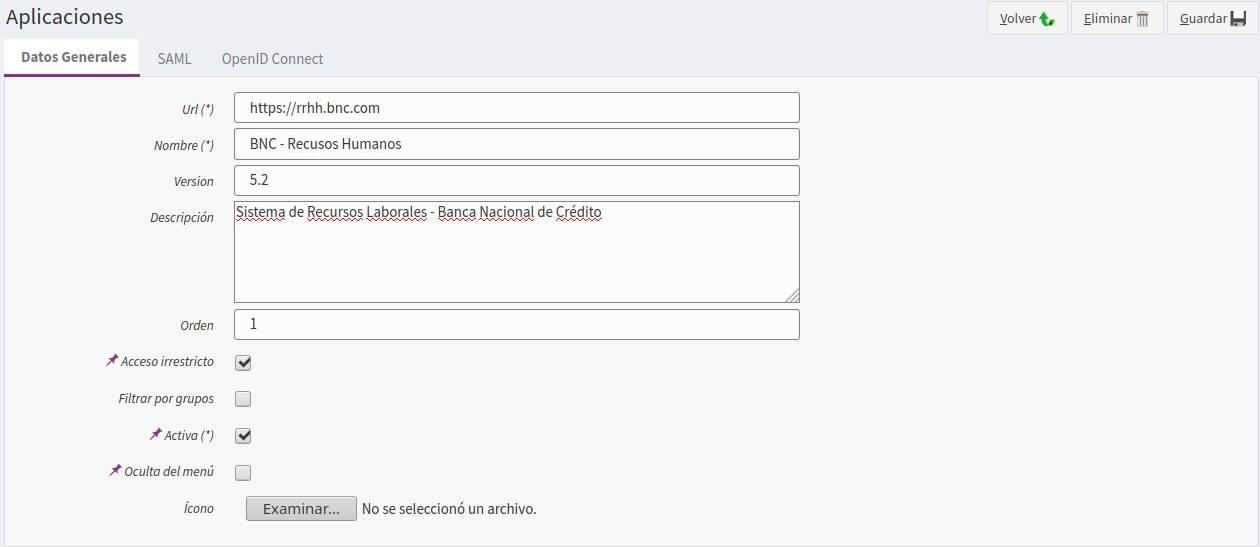

Una vez indiquemos todos los datos necesarios, presionamos el boton Guardar y observaremos que se visualiza un nuevo campo en el formulario el cual nos entrega el identificador univoco asignado a la aplicación que acabamos de agregar

Agregando un conector

Ahora que tenemos agregada la aplicación debemos asignarle un conector para que nuestro IDP sepa con que mecanismo debe autenticar los usuarios para la misma.

Para ello, accediendo a la operacion de Aplicaciones seleccionaremos el registro correspondiente a la aplicacion que hemos agregado recientemente.

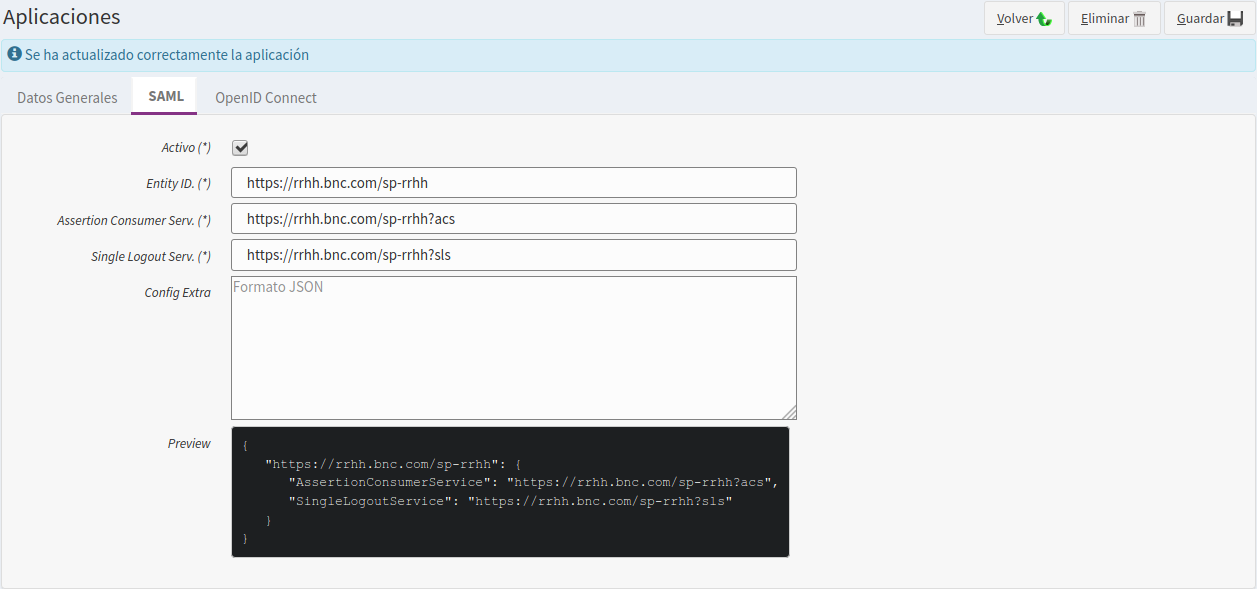

Luego hacemos nos dirigimos a la pestaña correspondiente al mecanismo que deseamos utilizar (SAML/OIDC).

SAML

En el caso de SAML, visualizamos un formulario en el cual tendremos que volcar los siguientes datos como mínimo:

EntityID: Es el identificador que presentará la aplicación ante el IDP para ser reconocida como SP (normalmente la URL de la aplicacion seguida del nombre del SP)

Assertion Consumer Service: Es la URL a la que el IDP deberá redirigir luego de producida la autenticación efectiva de un usuario

Single Logout Service: Es la URL a la que el IDP deberá redirigir cuando le llegue un requerimiento para terminar la sesión

Estos últimos dos parametros son dependientes de la librería/paquete elegido para llevar adelante el cliente SAML, en algunos casos la URL puede simplemente adicionar un parametro al query string, en otros se debe navegar una ruta alternativa.

El campo Config. Extra se incluye para agregar todo seteo que exceda a los mencionados anteriormente y que sea necesario para que el cliente funcione adecuadamente o para lograr una funcionalidad particular.

Finalmente, lo que debemos hacer es marcar dicho conector como Activo, de otra manera el mismo no será utilizado

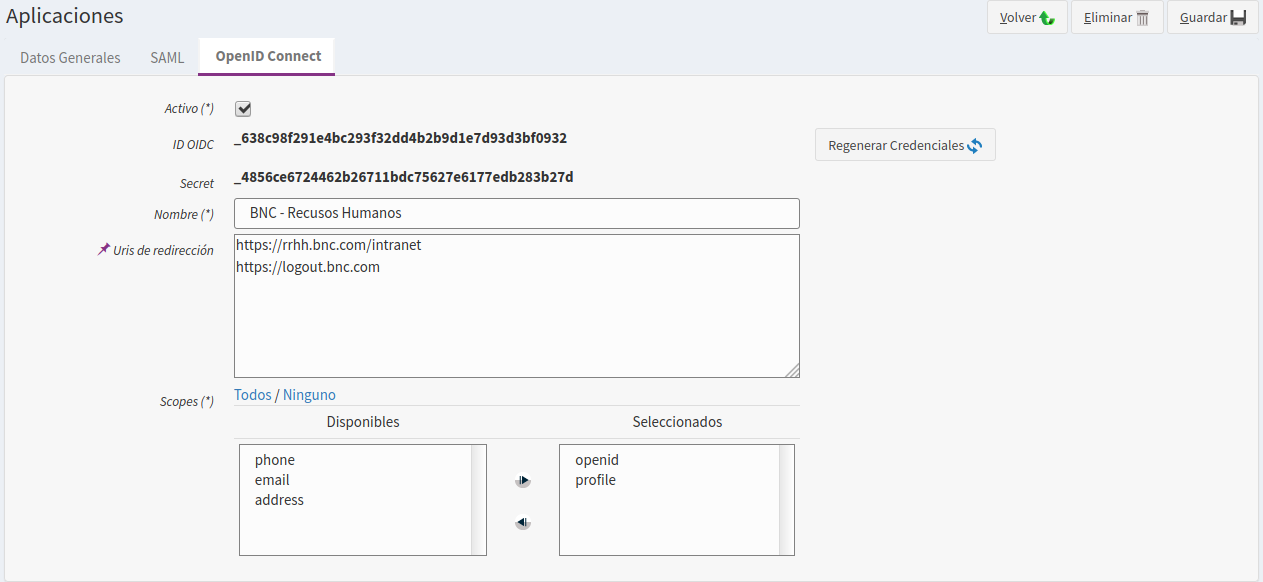

OIDC

En el caso de OpenId Connect, nos encontramos con un formulario que posee los siguiente campos:

Al marcar el conector como Activo se nos hará entrega de un par de datos que son necesarios para que el cliente de la aplicación pueda llevar adelante satisfactoriamente la solicitud del Token.

Esos dos campos aparecen resaltados inmediatamente debajo del checkbox anteriormente mencionado, si por algun motivo resultare necesario invalidar los tokens de todos los clientes, se deberán regenerar estos datos mediante el boton provisto a tal efecto de manera adyacente a los mismos.

Luego especificamos un nombre para la aplicación, como sugerencia se nos ofrece el mismo nombre ingresado en la pestaña Datos Generales

Lo que sigue es una lista de URLs válidas, las que el cliente podrá especificar como callback luego de efectuar tanto la autenticación como el termino de la sesión si asi fuera requerido. La misma servirá para verificar la URL provista por el cliente al momento de solicitar el token, no tiene un significado semántico.

Finalmente deberemos definir los scopes disponibles para esta aplicación, estos serán luego traducidos a claims que se entregaran al cliente.

Atributos de la aplicación

Acceso Irrestricto

Este atributo indica que no es necesario especificar una cuenta de usuario para conectarse con la aplicación, la mera autenticación basta para tener acceso a la misma.

Por el contrario, en caso de no estar marcada como tal significará que cada usuario que deba acceder a la aplicación deberá tener asignada una cuenta propia o pertenecer a un grupo autorizado.

Acceso según Grupo

Este atributo nos sirve para indicar que la aplicación posee acceso a traves de la pertenencia a un grupo, no es estrictamente necesario que el usuario posea cuenta en la misma, el solo hecho de estar autenticado y con pertenencia al grupo le concederá entrada.

Tambien debemos indicar la lista de grupos que a los que la aplicación concede acceso.

Visible en menú de aplicaciones

Este atributo indica si la aplicacion será visible en el menú lanzador de aplicaciones o si solo se podrá acceder a la misma conociendo previamente su URL. En caso de que este desactivado, se ofrecerá un link a los usuarios para que puedan navegar hacia la misma.